Cisco презентовала XI традиционный отчёт по кибербезопасности

- Информация о материале

- Опубликовано: 14.03.2018, 22:55

- Автор: Super Roman

- Просмотров: 4562

В 11-м выпуске отчета Cisco представил результаты анализа, а также главные тенденции в сфере кибербезопасности за последние 12-18 месяцев на основе данных, полученных от компаний-партнеров Anomali, Lumeta, Qualys, Radware, SAINT и TrapX, сообщает ITbukva.com. Также в отчёт вошли результаты очередного Security Capabilities Benchmark Study (SCBS) — ежегодного исследования решений безопасности, подготовленного на основе анкетирования 3600 главных директоров по информационной безопасности и менеджеров по обеспечению информационной безопасности из 26-ти стран.

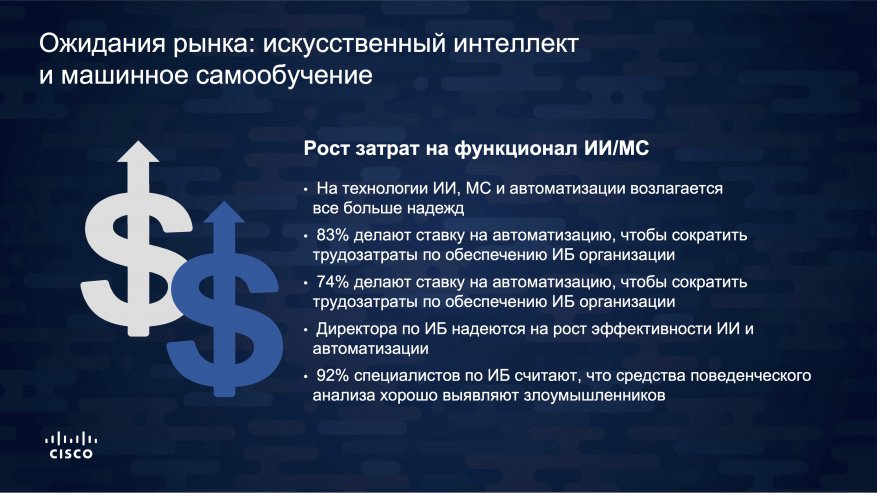

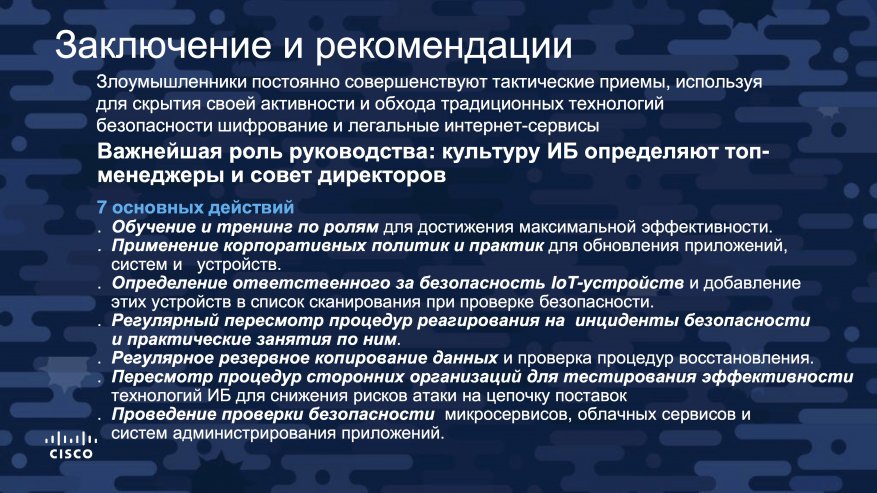

Согласно данным 11-го отчета Cisco по кибербезопасности (Cisco 2018 Annual Cybersecurity Report, ACR), специалисты по защите, стремясь сократить время обнаружения злоумышленников, начинают всё чаще делать ставку на автоматизацию (39%), машинное самообучение ( 34% ) и искусственный интеллект (32%). По другую сторону баррикад в ход идут облачные сервисы: преступникам удаётся избежать обнаружения с помощью шифрования, которое помогает скрыть активность потока команд и управления.

Впрочем, шифрование — палка о двух концах. Оно помогает усилить защиту, растут объёмы легитимного трафика, но и количество вредоносного шифрованного трафика (50% по состоянию на октябрь 2017) не отстаёт, создавая всё больше проблем в процессе выявления потенциальных угроз и мониторинга их активности для тех, кому приходится защищаться. За прошедшие 12 месяцев специалисты Cisco были вынуждены констатировать более чем 4-кратный рост шифрованного сетевого трафика от инспектируемых образцов вредоносного ПО.

Объёмы растут, но здесь приходит на помощь применение машинного самообучения: эффективность защиты сети повышается, с течением времени становится возможным автоматическиое выявление нестандартных паттернов в шифрованном веб-трафике, а также в облачных и IoT-средах. Однако ложкой дёгтя тут по мнению 3600 директоров по информационной безопасности, опрошенных в ходе подготовки отчета, стало большое количество ложных срабатываний. Придётся ждать, пока МС и ИИ научатся, — молодым технологиям нужно время.

«Эволюция вредоносного ПО за прошедший год показала, что злоумышленники с большей изобретательностью стали использовать незащищенные бреши в системах безопасности. Для отражения нападений и уменьшения подверженности нарастающим рискам как никогда ранее важно стратегически совершенствовать защиту, инвестировать в технологии и внедрять передовые методики», — отметил Джон Стюарт, старший вице-президент Cisco, директор по информационной безопасности.

Атаки всё чаще становятся источником реального финансового ущерба:

- Респонденты указали, что более половины всех атак стоили им более $500 млн (потеря доходов, отток заказчиков, упущенная выгода и прямые издержки).

- При этом многие компании тратят на печеньки, кофе-чай и туалетную бумагу больше, чем на кибербезопасность.

Усложняются и набирают скорость атаки на цепочки поставок:

- Наблюдается массовое поражение компьютеров организаций, причём зловреды могут незаметно действовать месяцы и даже годы.

- Потенциальный риск всегда сопутствует использованию даже официального программного и аппаратного обеспечения, — вспомним Nyetya и Ccleaner, которые распространялись через доверенное ПО.

Количество уязвимостей растёт, средства защиты множатся, процесс усложняется:

- В 2017-м году25% специалистам по информационной безопасности приходилось использовать продукты от11-20 вендоров, тогда как в 2016-м этот показатель был всего 18%.

- 32% уязвимостей затронули более половины систем, в 2016-м — 15%.

Специалисты по информационной безопасности оценили пользу средств поведенческого анализа для выявления вредоносов:

- 92% специалистов отметили, что довольны работой средств поведенческого анализа.

- 2/3 представителей сектора здравоохранения и представители индустрии финансовых услуг сочли поведенческую аналитику полезной.

Всё чаще используются облачные технологии; атакующие активно пользуются отсутствием продвинутых средств защиты:

- 27% специалистов по информационной безопасности в 2017-м использовали внешние частные облака(показатель 2016 года — 20%).

- Из них 57% размещают сеть в облаке ради лучшей защиты данных, 48% — ради масштабируемости,46% — ради удобства эксплуатации.

- С одной стороны, облако повышает безопасность данных, однако, если провисает защита развивающихся и расширяющихся облачных конфигураций, этим начинают активно пользоваться злоумышленники.

- Чтобы повысить эффективность защиты таких конфигураций, лучше использовать различные сочетания передовых методик (машинное самообучение, облачные платформы информационной безопасности для защиты первой линии).

Тенденции роста объёмов вредоносного ПО и изменение времени обнаружения:

- Медианное время обнаружения (Time to Detection, TTD) с ноября 2016 по октябрь 2017 года — около 4,6 часов. (TTD в ноябре 2015 года — 39 часов, в период с ноября 2015 по октябрь 2016 г. — 14 часов.) Меньше время обнаружения — быстрее отражение атаки.

- Ключевой фактор в процессе сокращения времени обнаружения и поддержания его на низком уровне — облачные технологии.

Читайте также наши другие новости: